FIDO(ファイド)は、Fast IDentity Online(素早いオンライン認証)の略語で、従来のパスワードに代わるとみられている認証技術のひとつ。業界標準になるとみられている。

業界団体であるFIDO Allianceによって規格の策定と普及推進が行われている。

ユーザーから見たFIDOの特徴は生体認証などを利用するため「ユーザーはパスワードを憶える必要がない」という点になる。また、生体認証を端末側で行うことで「生体情報そのものはネットワーク上に流れない、サーバーで保持しない」ためインターネット上には生体情報が流通せず、情報漏洩のリスクが軽減されていることが特徴となる。

概要

ネットワークにおける本人認証として長らくID/パスワードによる認証方式が採用されてきた。しかしながら、このパスワード方式は、パスワードの漏洩が問題視されていた。パスワード認証の不備を補うために、複数の認証キーを用いる多要素認証が開発された。暗号鍵を埋め込んだUSBキー(セキュリティトークン)、端末ごとに生成した端末ID、指紋や虹彩といった生体情報、SMSでその場限りのワンタイムパスワードを本人に送信するといったような認証方法がある。生体情報による認証を除けば、「鍵」となる媒体を物理的に盗まれた場合には不正ログインが可能となる。このため、多要素認証として指紋や虹彩、顔、静脈(指、手のひら)といった生体情報を認証に使う方式が注目を集めてきた。

2012年に生体認証をベースとした手軽でセキュアなオンライン認証基盤を実現するためにFIDO Allianceが結成された。

FIDO 1.0

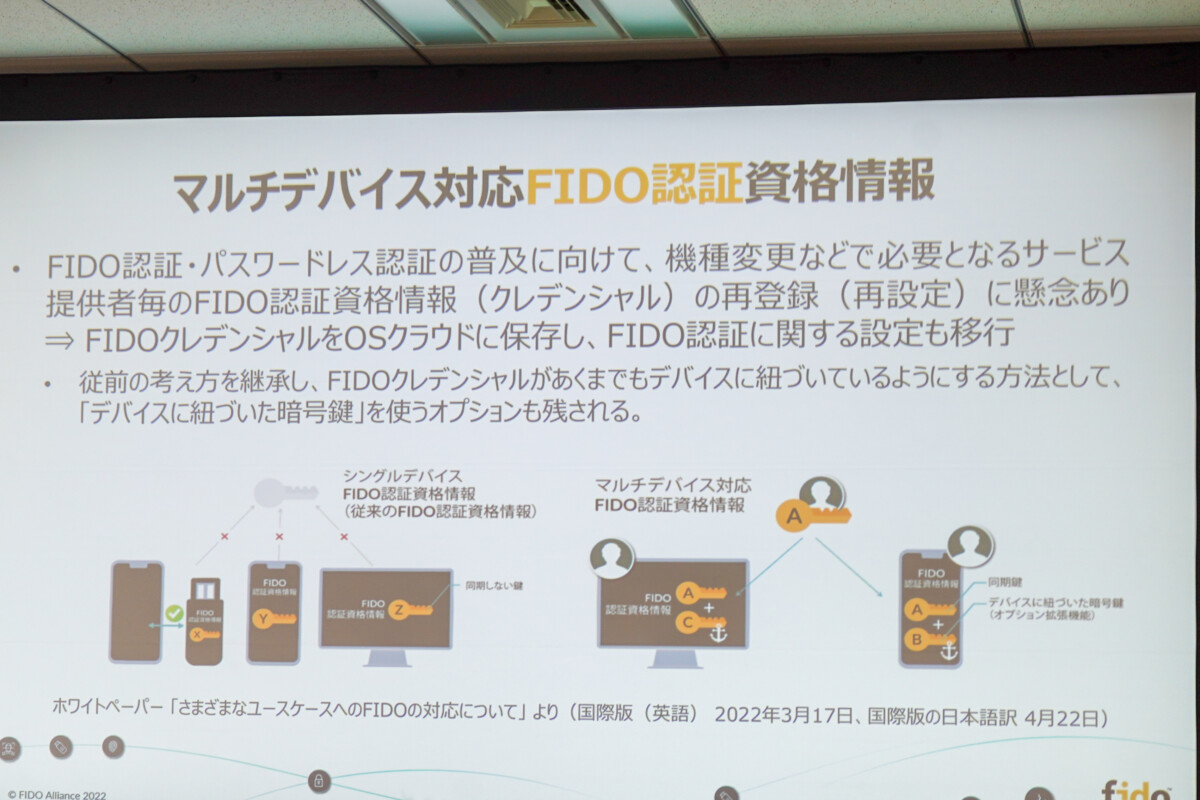

2016年時点では、FIDO 1.0仕様の技術として「UAF」、「U2F」がオープンな規格として仕様公開されている。

従来の認証方法はネットワークの中継路で認証情報を傍受が可能であったり、サーバー上に記録してある認証情報が漏洩するリスクがある。FIDOの仕様では、ネットワーク上に流れる情報は、端末側の秘密鍵で署名されたトークンのみであり、サーバー側には公開鍵の情報のみを保持している。悪意ある第三者がトークンと公開鍵を傍受したとしても、秘密鍵に応じたトークンを作成することはできない。

以下のような特徴がある。

- 生体認証の方式は制限しない。USBやBluetooth接続による外付け型センサーの使用も可能。

- 生体情報はサーバーに保存しない。クライアント側の生体認証装置内に保存する。

- 生体認証はクライアント側で完結する。サーバー側ではクライアントとの間の公開鍵を用いた認証プロトコルでユーザー認証を実現する。

- これを実現するため、生体認証装置は、自らの秘密鍵、公開鍵のペアを製造段階で格納し、装置の出荷後は鍵を安全に格納、管理できることを前提とする。

- 生体認証装置の認定はFIDO Allianceで行い、認定済みの生体認証装置の型番などの情報は、FIDO Allianceのサーバーに登録される。

- サービス提供者は、提供するサービスの利用を許可する生体認証方式やデバイスの型番などを制限できる。

UAF

UAF1.0は2014年12月に公開された。Universal Authentication Framework(汎用的な認証基盤)の略。

FIDOに対応するデバイスを利用してパスワードを使わないで認証を行う仕組み。

U2F

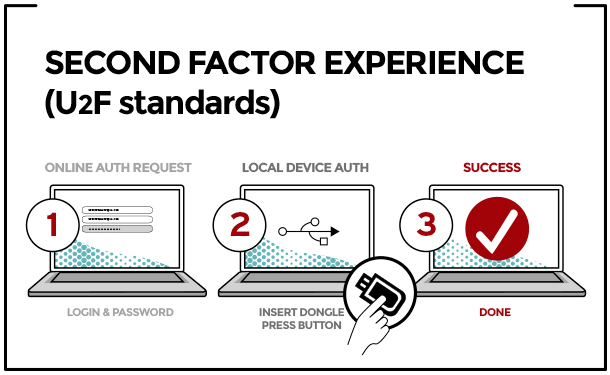

U2Fは2015年5月に公開された。Universal 2nd Factor(汎用的な第2要素)の略。

二段階認証を採用しており、ID/パスワードの1段階めの認証に加えて、セキュリティコードやセキュリティキーなどを使った認証を行う。セキュリティーキーとして、USBキーに加えて、BluetoothとNFCをサポートした仕様となっている。

FIDO 2.0

2015年11月にW3CにWeb API仕様として提案されたUAFとU2Fと統合した仕様。

出典

関連項目

- パスキー